Microsoft heeft onlangs een beveiligingsadvies (ADV180028) -waarschuwing uitgegeven voor gebruikers van zelfversleutelde solid-state schijven (SSD's) die Bitlocker-versleutelingssystemen gebruiken.

Dit beveiligingsadvies kwam nadat twee beveiligingsonderzoekers uit Nederland, Carlo Meijer en Bernard van Gastel, een concept-paper hadden uitgegeven met de kwetsbaarheden die ze ontdekten. Hier is de samenvatting die het probleem samenvat:

We hebben de hardwarematige volledige schijfversleuteling van verschillende SSD's geanalyseerd door hun firmware te reverse-engineering. In theorie zijn de veiligheidsgaranties die worden geboden door hardwareversleuteling vergelijkbaar met of beter dan bij software-implementaties. In werkelijkheid hebben we geconstateerd dat veel hardware-implementaties kritieke zwakke punten in de beveiliging hebben, omdat veel modellen volledig herstel van de gegevens mogelijk maken zonder kennis van enig geheim.

Als je de krant hebt gezien, kun je alle verschillende kwetsbaarheden lezen. Ik zal me concentreren op de twee belangrijkste.

SSD-hardwarecoderingsbeveiliging

Microsoft wist dat er een probleem was met SSD's. Dus in gevallen van zelfversleutelde SSD's, zou Bitlocker de versleuteling die door de SSD's wordt gebruikt, het overnemen. Helaas loste dit voor Microsoft het probleem niet op. Nog meer van Meijer en van Gastel:

BitLocker, de versleutelingssoftware die in Microsoft Windows is ingebouwd, zal uitsluitend vertrouwen op hardware-volledige-schijfversleuteling als de SSD adverteert dat hiervoor wordt ondersteund. Voor deze schijven worden dus ook gegevens die worden beschermd door BitLocker aangetast.

De kwetsbaarheid houdt in dat elke aanvaller die de SED-gebruikershandleiding kan lezen, toegang heeft tot het hoofdwachtwoord. Door toegang te krijgen tot het hoofdwachtwoord, kunnen aanvallers het door de gebruiker gegenereerde wachtwoord omzeilen en toegang krijgen tot de gegevens.

- GERELATEERD: 4 beste gecodeerde software voor het delen van bestanden voor Windows 10

Los de kwetsbaarheden van het hoofdwachtwoord op

In werkelijkheid lijkt deze kwetsbaarheid vrij eenvoudig op te lossen. Ten eerste kan de gebruiker zijn eigen hoofdwachtwoord instellen, ter vervanging van het wachtwoord dat is gegenereerd door de SED-leverancier. Dit door de gebruiker gegenereerde wachtwoord is dan niet toegankelijk voor een aanvaller.

De andere optie lijkt te zijn om de hoofdwachtwoordcapaciteit in te stellen op 'maximum', waardoor het hoofdwachtwoord helemaal wordt uitgeschakeld.

Natuurlijk komt het beveiligingsadvies voort uit de aanname dat de gemiddelde gebruiker gelooft dat een SED veilig is voor aanvallers, dus waarom zou iemand een van deze dingen doen?.

Gebruikerswachtwoorden en schijfcoderingssleutels

Een andere kwetsbaarheid is dat er geen cryptografische binding is tussen het gebruikerswachtwoord en de schijfcoderingssleutel (DEK) die wordt gebruikt om het wachtwoord te coderen.

Met andere woorden, iemand kan in de SED-chip kijken om de waarden van de DEK te vinden en die waarden vervolgens gebruiken om de lokale gegevens te stelen. In dit geval heeft de aanvaller het gebruikerswachtwoord niet nodig om toegang te krijgen tot de gegevens.

Er zijn andere kwetsbaarheden, maar in navolging van vrijwel alle anderen, ga ik je gewoon de link naar het conceptdocument geven, en je kunt er daar allemaal over lezen.

- GERELATEERD: 6 van de grootste SSD-harde schijven die in 2018 te koop zijn

Mogelijk worden niet alle SSD's aangetast

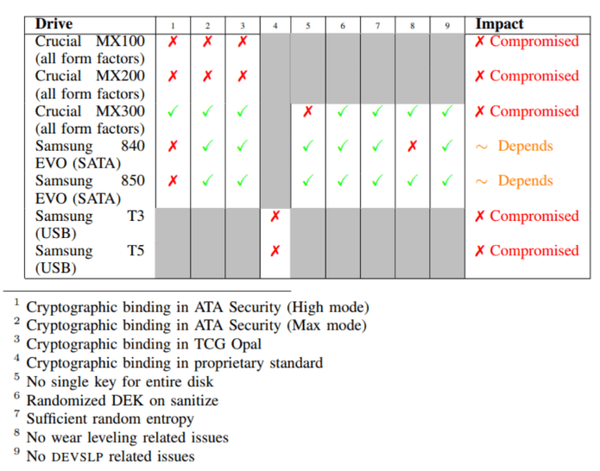

Ik wil echter op twee dingen wijzen. Ten eerste hebben Meijer en van Gastel slechts een fractie van alle SSD's getest. Doe onderzoek naar uw SSD en kijk of er mogelijk een probleem is. Dit zijn de SSD's die de twee onderzoekers hebben getest:

Aanvallers hebben lokale toegang nodig

Merk ook op dat hiervoor lokale toegang tot de SSD nodig is, aangezien aanvallers toegang moeten hebben tot de firmware en deze moeten manipuleren. Dit betekent dat uw SSD en de gegevens die deze bevat, theoretisch veilig zijn.

Dat gezegd hebbende, bedoel ik niet dat deze situatie lichtvaardig moet worden behandeld. Ik laat het laatste woord over aan Meijer en van Gastel,

Dit [rapport] betwist de opvatting dat hardware-encryptie de voorkeur heeft boven softwareversleuteling. We concluderen dat men niet alleen moet vertrouwen op hardwareversleuteling die wordt aangeboden door SSD's.

Wijze woorden inderdaad.

Heeft u een niet-vermelde SSD ontdekt met hetzelfde beveiligingsprobleem? Laat het ons weten in de reacties hieronder.

GERELATEERDE POSTS OM UIT TE CONTROLEREN:

- 5 antivirus met het hoogste detectiepercentage om stiekeme malware op te sporen

- End-to-end-codering is nu beschikbaar voor gebruikers van Outlook.com

- 5+ beste beveiligingssoftware voor cryptohandel om uw portemonnee te beveiligen

- Bitlocker

- SSD harde schijf

- windows 10 nieuws

Friendoffriends

Friendoffriends